FortiGate

In diesem Artikel wird beschrieben, wie Sie eine FortiGate-Firewall mit Policy Self-Service verbinden können. Dabei werden sowohl die Konfigurationsschritte auf der FortiGate als auch in Policy Self-Service beschrieben.

FortiGate konfigurieren

Die FortiGate bietet eine REST-API um programmatisch mit ihr zu interagieren. Das nutzt Policy Self-Service, um seine Funktion zuverlässig bereitstellen zu können. Damit das jedoch funktioniert, benötigt Policy Self-Service Zugangsdaten zu einem REST-API Administrator. Dieser muss auf der FortiGate erstellt werden.

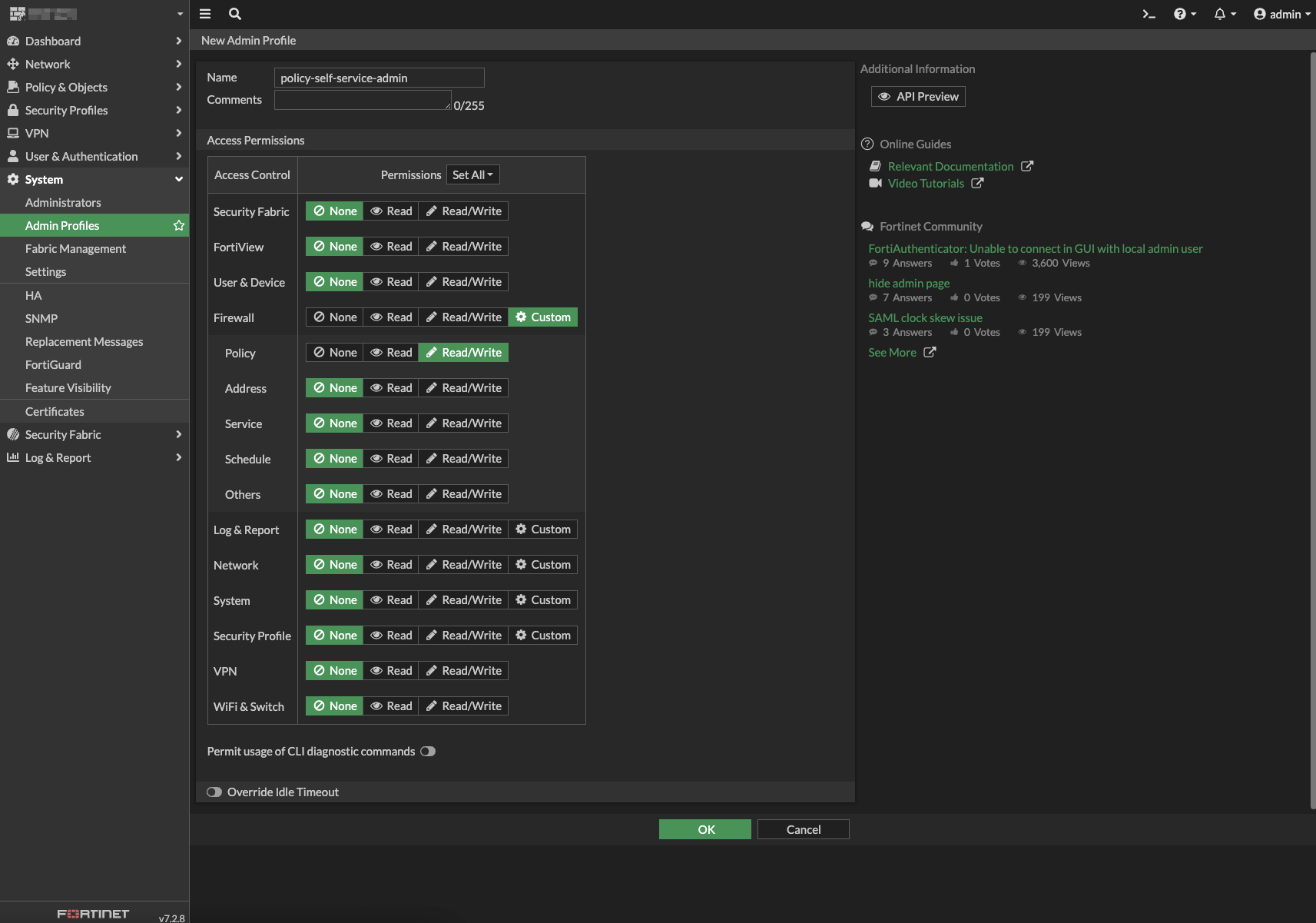

Erstellen des Administrator-Profils

Der REST-API Administrator, der von Policy Self-Service verwendet wird, braucht nur Zugriff auf die Firewall-Policies. Um den Zugriff dahingehend einzuschränken, sollte auf der FortiGate ein Administrator-Profil angelegt werden, das Vollzugriff auf die Firewall-Policies hat. Alle anderen Zugriffe können deaktiviert werden.

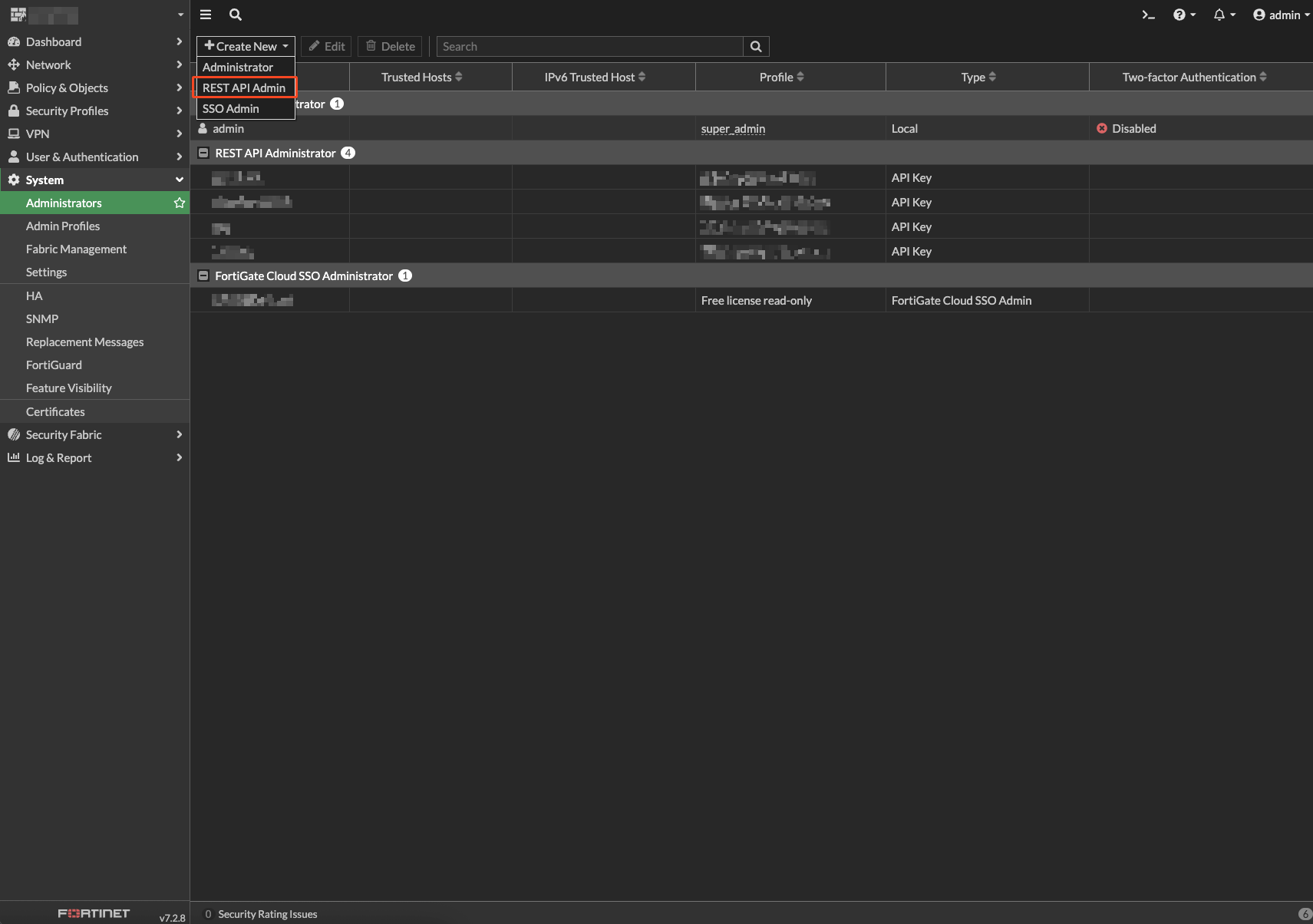

Erstellen des REST-API Benutzers

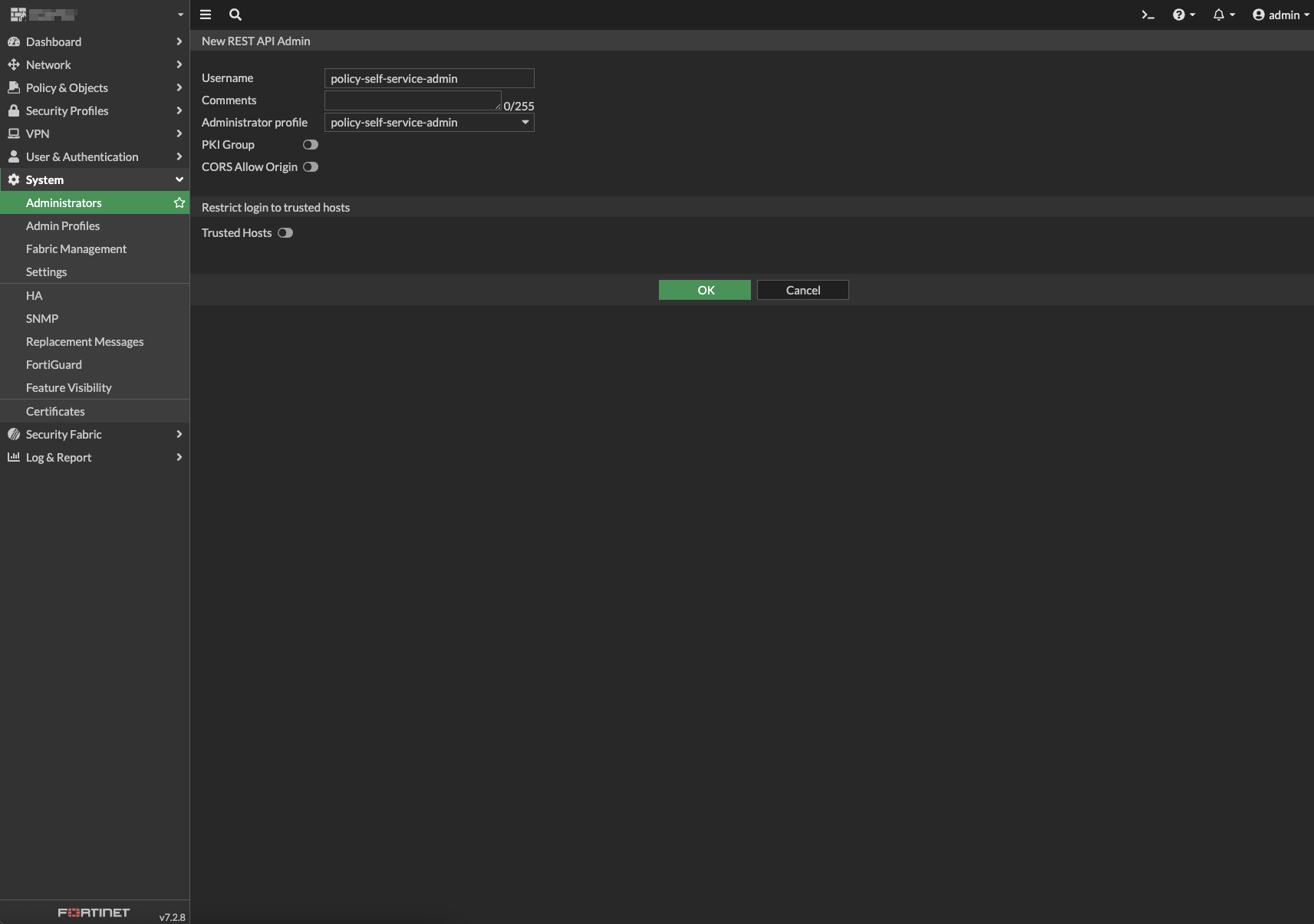

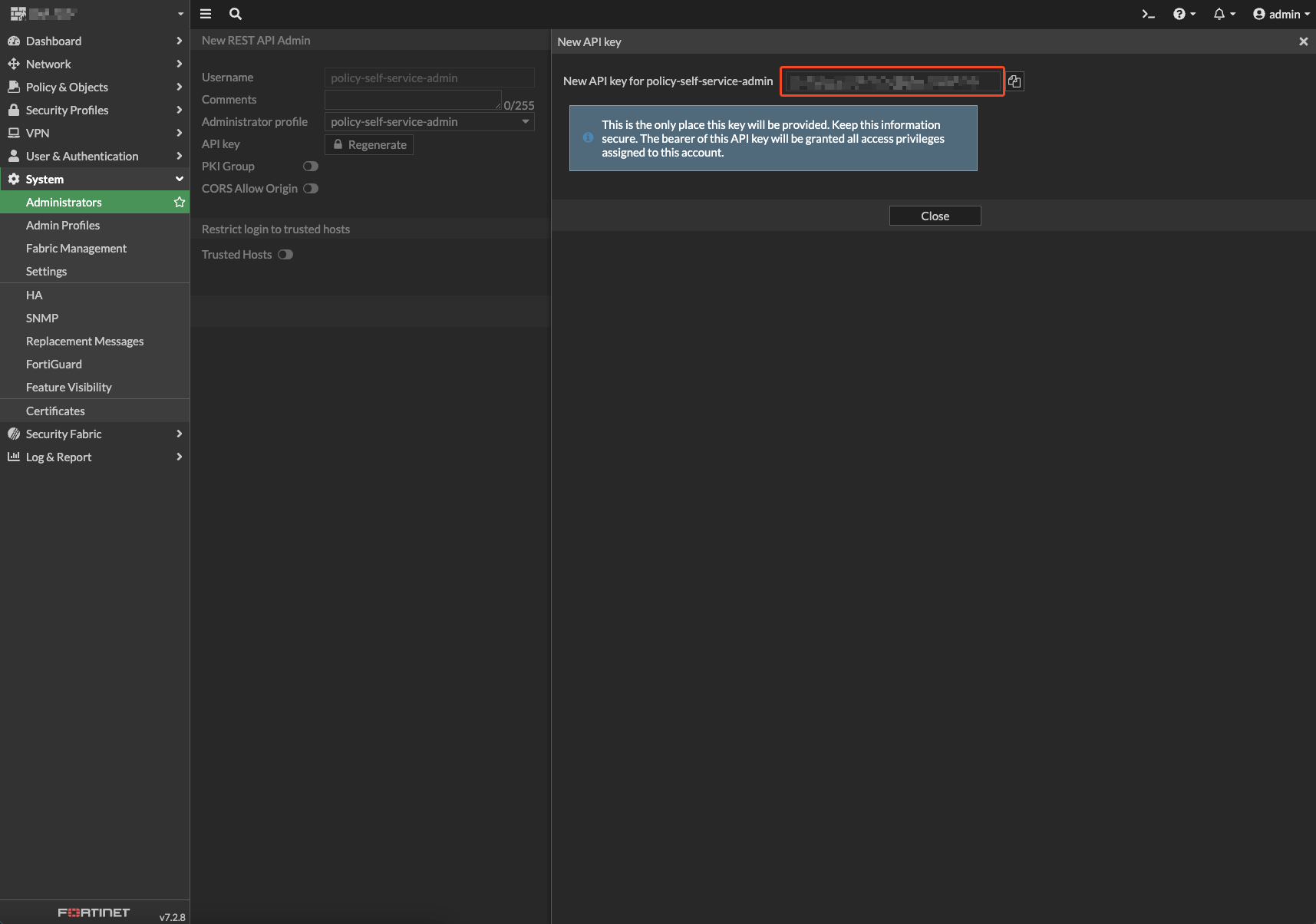

Unter System - Administrator auf der FortiGate kann ein neuer REST-API Benutzer erstellt werden. Hier kann das zuvor erstellte Berechtigungsprofil ausgewählt werden. Zertifkatsanmeldung sollte deaktiviert werden. Nach der erfolgreichen Erstellung des REST-API Administrators, wird ein API Key angezeigt. Dieser muss kopiert und sicher verwahrt werden, da er nur einmal angezeigt wird.

Dieser API Key wird für die Anbindung der FortiGate an Policy Self-Service benötigt.

-

Die Seite zum Anlegen eines neuen REST-API-Administrators öffnen.

-

Username und Administrator profile auswählen. PKI Group deaktivieren. Bei Bedarf kann Trusted Hosts aktiviert werden und die IP-Adresse des Servers, auf dem Policy Self-Service installiert ist, hinterlegt werden.

-

Den erzeugten API-Key kopieren und sicher verwahren.

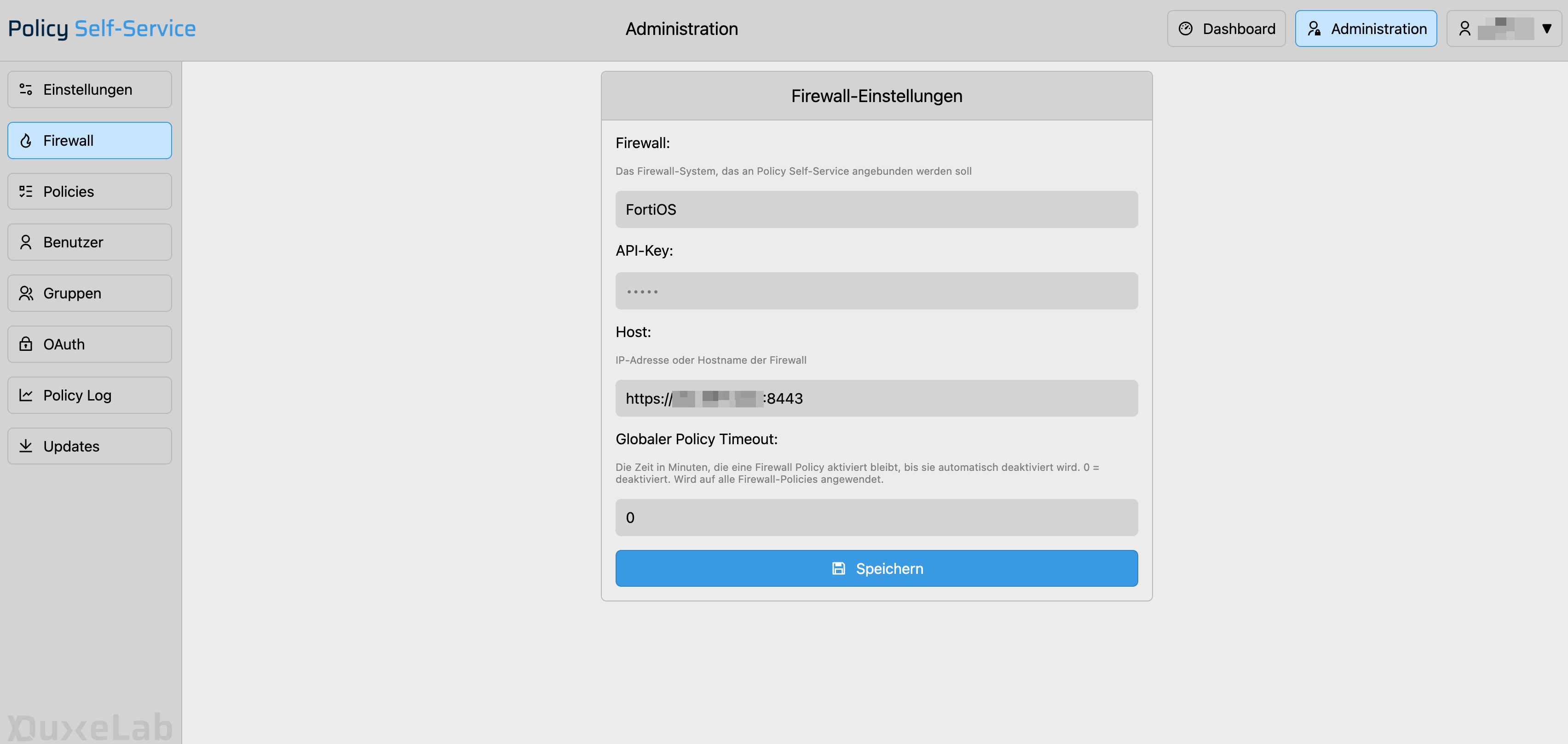

Policy Self-Service konfigurieren

Im Administrationsbereich von Policy Self-Service zum Menüpunkt Firewall navigieren.

Im Firewall DropDown-Menü muss FortiOS ausgewählt werden.

Im Feld API-Key muss nun der zuvor generierte API-Key von der FortiGate eingegeben werden.

Im Feld Host muss die komplette URL der FortiGate eingegeben werden, damit Policy Self-Service weiß, welche FortiGate verwaltet werden soll. Dazu gehört auch das Protokoll (http oder https) und der Port unter dem die FortiGate Weboberfläche erreichbar ist.

Das Feld Globaler Policy Timeout definiert einen globalen, zeitlichen Timeout, der auf alle Firewall-Policies angewendet wird, die über Policy Self-Service aktiviert werden. Ist in dem Feld z. B. 30 Minuten eingestellt, wird für eine Policy, die über Policy Self-Service aktiviert wurde, ein Timeout-Job gestartet, der sie nach 30 Minuten wieder deaktiviert.

Wird Policy Self-Service gestartet und merkt, dass ein Job überfällig ist, holt Policy Self-Service diese Aktion nach, bevor es den Job als erledigt markiert und löscht.

Diese Hintergrund Jobs werden persistent gespeichert. Wenn Sie also eine Firewall-Policy aktivieren, Policy Self-Service beenden und dann wieder starten, wird der Job wieder aufgenommen. Jedoch ist Policy Self-Service nicht in der Lage, die Hintergrund Jobs auszuführen, wenn es beendet worden ist. Berücksichtigen Sie das bei der Verwendung dieses Features.

Sobald Sie auf Speichern klicken, sind die Änderungen gespeichert und aktiv.